Umsetzung der NIS-2-Richtlinie mit Belden und macmon NAC

Die neue NIS-2-Richtlinie der EU, die ab Oktober 2024 in nationales Recht überführt wurde *, verpflichtet Unternehmen kritischer Infrastrukturen zu umfassenden Maßnahmen im Bereich Cybersicherheit. Mit Belden und macmon NAC als unseren starken Partnern unterstützen wir Sie dabei, diese Anforderungen effektiv und zukunftssicher umzusetzen.

* Das NIS-2-Umsetzungsgesetz sollte ursprünglich im Oktober 2024 in der BRD Kraft treten, das bisherige BSIG dann außer Kraft. Aufgrund der vorgezogenen Wahlen konnte das parlamentarische Verfahren zum -Umsetzungs- und Cybersicherheitsstärkungsgesetz (NIS2UmsuCG) nicht abgeschlossen werden. Die Umsetzung der Richtlinie bleibt weiterhin vordringlich >> Das NIS2-Umsetzungsgesetz NIS2UmsuCG – OpenKRITIS

Was verlangt NIS-2?

Die Richtlinie stellt höhere Anforderungen an:

-

Risikomanagement und technische Maßnahmen

-

Sicherheitsvorfälle und deren Meldepflicht

(Erstmeldung innerhalb von 24 Stunden nach Feststellung eines Sicherheitsvorfalls) -

Kontinuitätsmanagement

-

Lieferkettensicherheit

-

Zugriffs- und Netzwerksegmentierung

-

Verantwortlichkeiten im Management

(Führungskräfte können bei Verstößen persönlich haften)

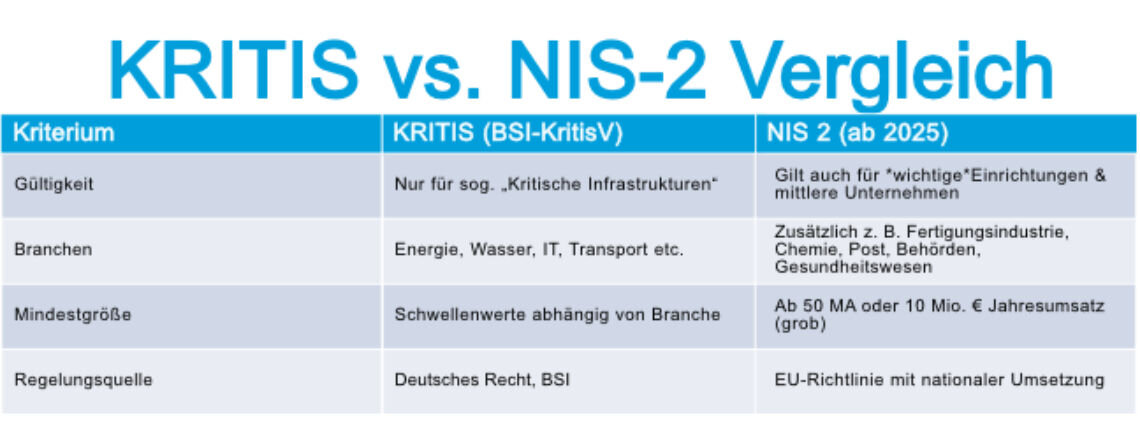

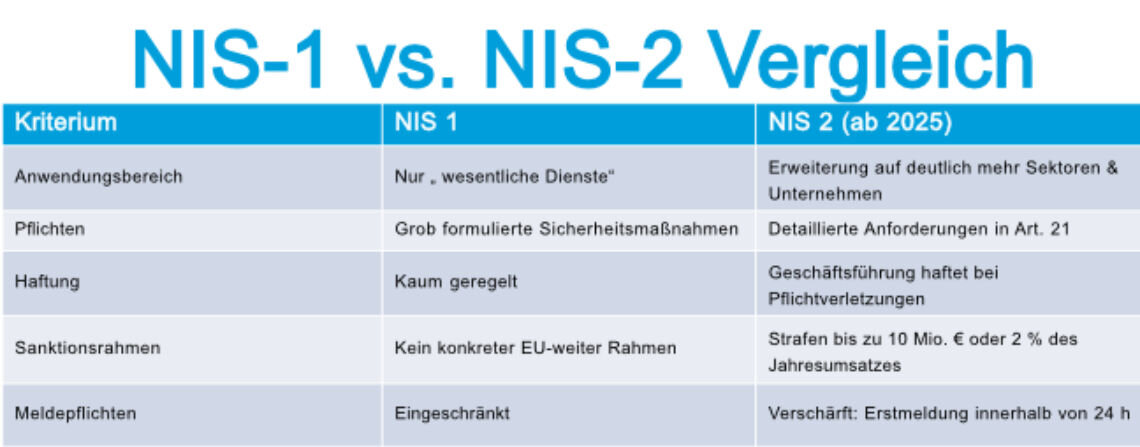

NIS-2 vs. NIS-1 & KRITIS – Was hat sich geändert?

Mit der neuen NIS-2-Richtlinie (EU 2022/2555) verfolgt die EU das Ziel, die Cybersicherheit innerhalb des Binnenmarkts deutlich zu stärken – und schließt dabei Lücken, die bei NIS 1 und KRITIS bisher bestanden.

Fazit: NIS- löst KRITIS nicht ab, sondern erweitert den Geltungsbereich im Vergleich zur ursprünglichen NIS-Richtlinie erheblich und umfasst nun auch Sektoren wie digitale Infrastrukturen, öffentliche Verwaltung, Raumfahrt, Abfallwirtschaft und Lebensmittelproduktion.

Unsere Lösung: Dynamische Netzwerksegmentierung mit Belden & macmon

Die EU-NIS-2-Richtlinie verlangt von Unternehmen unter anderem eine klare Segmentierung von Netzwerken sowie eine fein granulierte Zugriffskontrolle – insbesondere in IT-/OT-Umgebungen. Mit den Lösungen von Belden und macmon NAC setzen Sie genau diese Anforderungen effizient und nachhaltig um.

Schritt für Schritt zur sicheren Netzwerkstruktur:

1. Automatisierte Geräteerkennung & Netzwerktransparenz mit macmon NAC

Sobald ein Gerät versucht, sich mit dem Netzwerk zu verbinden, identifiziert macmon es automatisiert anhand verschiedener Merkmale (z. B. MAC-Adresse, Port, VLAN, Herstellerinformationen).

➡️ Alle Endpunkte werden sichtbar, klassifizierbar und steuerbar.

2. Zugriffssteuerung & dynamische Segmentierung

Auf Basis definierter Sicherheitsrichtlinien weist macmon jedem Gerät die passende Sicherheitszone zu – z. B. über VLANs oder Zugriffskontrolllisten (ACLs).

➡️ Engineering-Laptops erhalten z. B. Zugriff nur auf spezifische OT-Systeme, nicht aber auf das gesamte Netzwerk.

3. Sicherheitslogik direkt in der Infrastruktur

Belden-Switches (z. B. von Hirschmann) setzen diese Policies zuverlässig in der physischen Infrastruktur um – mit sicherer Trennung und Echtzeit-Reaktion.

➡️ Kritische Systeme bleiben isoliert – auch bei ungewöhnlichem Verhalten oder Fehlkonfigurationen.

4. Reaktion bei Bedrohungen oder Policy-Verstößen

macmon kann Geräte bei verdächtigen Aktivitäten sofort isolieren, Ports sperren oder SIEM-Systeme alarmieren.

➡️ Das minimiert Reaktionszeiten und begrenzt mögliche Schäden.

Ergebnis:

Mit Belden und macmon realisieren Sie eine dynamisch gesteuerte, automatisierte Netzwerksegmentierung – die nicht nur NIS-2-konform, sondern auch skalierbar, transparent und revisionssicher ist.

Jetzt NIS-2 angehen – bevor es kritisch wird.

Wir zeigen Ihnen, wie Sie mit Belden und macmon sicher und effizient auf die neuen Anforderungen reagieren.

Sprechen Sie direkt mit unserem Spezialisten für IT-/OT-Security:

Andreas Bartels

Senior Key Account Manager

Tel.: +49 5971 96176-52

E-Mail: andreas.bartels@yello-net.de